Bezpečnostná spoločnosť ESET odhalila novú špehovaciu kampaň, ktorá využíva neslávne známy FinFisher, komerčne celosvetovo predávaný vládam a ich agentúram. Tento spyware, teda škodlivý kód vytvorený na sledovanie, využíva spôsob infekcie, s ktorým sa doteraz bezpečnostná komunita nestretla.

Viacero ukazovateľov výrazne naznačuje zapojenie veľkých internetových providerov. Novú špehovaciu kampaň zaznamenal ESET v siedmich krajinách, žiadna z nich nie je považovaná za dlhodobo demokratickú. Slovensko medzi tieto krajiny nepatrí.

„Tieto krajiny nebudeme menovať, nechceme totiž nikoho ohroziť. Naše informácie sme však poskytli kompetentným orgánom,“ vysvetľuje Filip Kafka, analytik škodlivého kódu zo spoločnosti ESET.

FinFisher, niekedy zvaný aj FinSpy, má široké možnosti špehovania od živého sledovania cez webovú kameru alebo mikrofón infikovaného zariadenia, sledovanie stlačených kláves (čiže všetkého, čo sledovaná osoba napíše) a odosielania súborov z infikovaného zariadenia. Čo FinFisher odlišuje od iných špehovacích softvérov sú otázky ohľadom jeho použitia.

FinFisher je totiž prezentovaný ako nástroj na presadzovanie zákona a podľa medializovaných informácií ho majú využívať represívne vlády. Podľa Wikileaks.org malo v minulosti tento softvér zakúpiť aj Slovensko za 5,3 milióna eur.

Ministerstvo obrany túto informáciu však poprelo. Faktom je, že screenshoty z technickej podpory FinFishera zobrazovali český Windows aj s českou klávesnicou. Wikileaks sa teda mohli pri identifikácii krajiny pomýliť. FinFisher dokáže zariadenia infikovať mnohými spôsobmi.

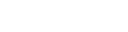

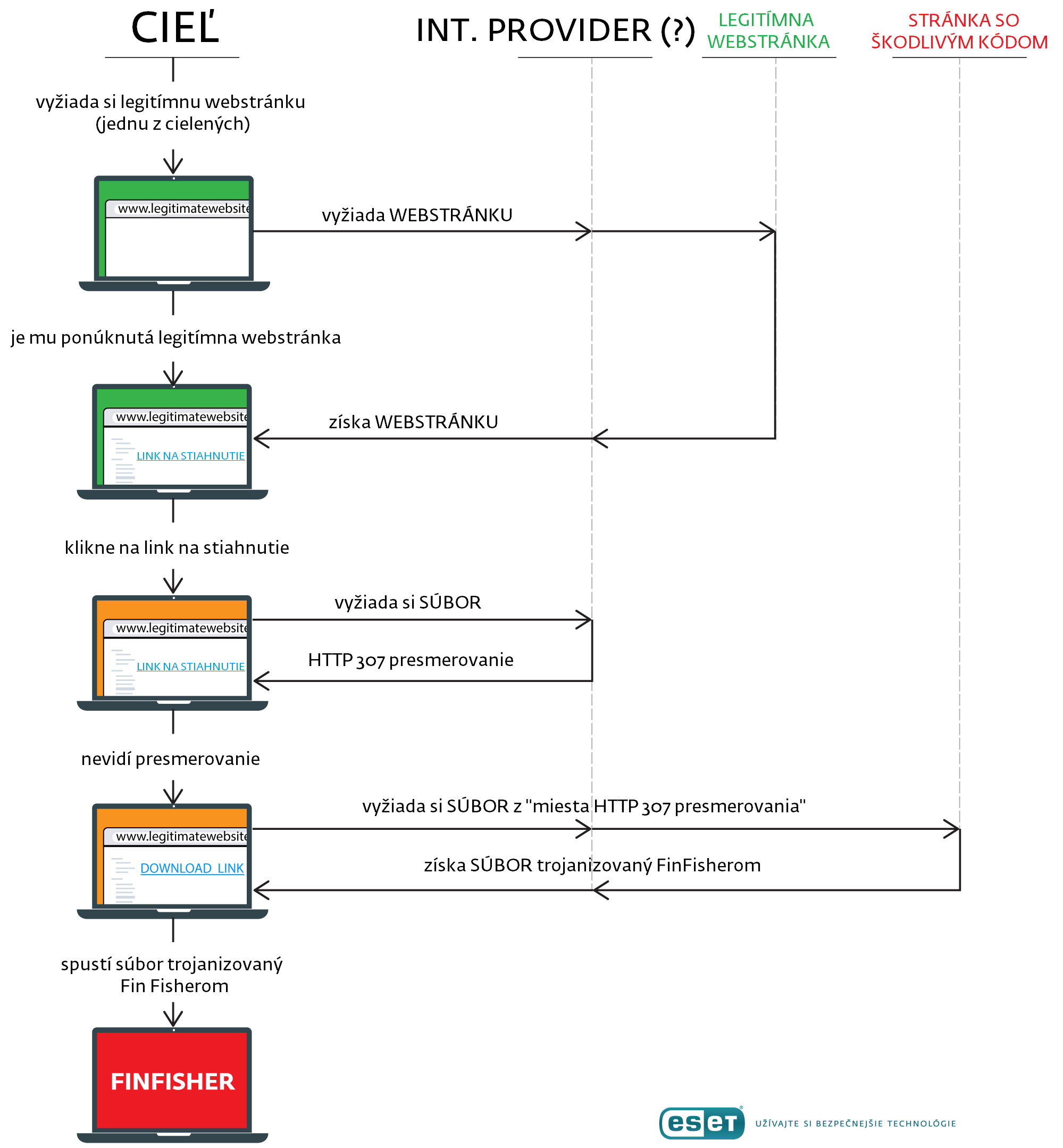

„Novinkou je použitie takzvaného man-in-the-middle útoku, pri ktorom úlohu tohto „človeka“ uprostred tvorí vysoko pravdepodobne internetový provider,“ dopĺňa Kafka s tým, že toto správanie ESET videl v dvoch dotknutých krajinách.

Infekcia prebieha nasledovne: Keď si chce používateľ (alebo cieľ sledovania) stiahnuť do svojho počítača jednu z populárnych a legitímnych aplikácií, je presmerovaný k verzii aplikácie, ktorá je infikovaná FinFisherom.

„Medzi aplikácie, ktoré boli zneužité na šírenie FinFishera patrí WhatsApp, Skype, Avast, WinRAR, VLC Player a niekoľko ďalších,“ vymenováva Kafka. Celé presmerovanie na aplikáciu prešpikovanú FinFisherom sa deje bez vedomia obete.

Domnienku ESETu, že do infekcie sú zaplatení aj internetoví provideri, podporuje niekoľko faktov:

- Geografické rozloženie detekcie najnovších variantov FinFishera.

- Uniknuté a webom WikiLeaks zverejnené interné materiály o tom, že tvorca FinFishera ponúkal zákazníkom aj riešenie s názvom FinFly ISP, ktoré malo byť nasadené do sietí internetových providerov funkcionalitou, ktorá dokáže využívať man-in-the-middle útoky analyzované ESETom.

- Technika infekcie použitím HTTP 307 presmerovania bola použitá identickým spôsobom v oboch dotknutých krajinách.

- Všetky dotknuté ciele v rámci jednej krajiny používali toho istého internetového providera.

- Tá istá metóda a formát presmerovania bola internetovým providerom použitá na filtrovanie internetového obsahu v minimálne jednej z dotknutých krajín.

Používatelia bezpečnostných riešení spoločnosti ESET sú pred touto hrozbou automaticky chránení. ESET ju blokuje pod menom Win32/FinSpy.AA a Win32/FinSpy.AB.

Viac informácií o analýze nájdete na webe WeLiveSecurity.com.